Interconnexion des Ressources en Cybersécurité : Un Écosystème de Vulnérabilités

Les vulnérabilités informatiques représentent des failles dans les systèmes qui peuvent être exploitées par des attaquants pour compromettre la sécurité des données et des infrastructures. Le suivi rigoureux de ces vulnérabilités est essentiel pour protéger les organisations contre les cybermenaces, garantir la conformité aux normes de sécurité et maintenir la confiance des utilisateurs.

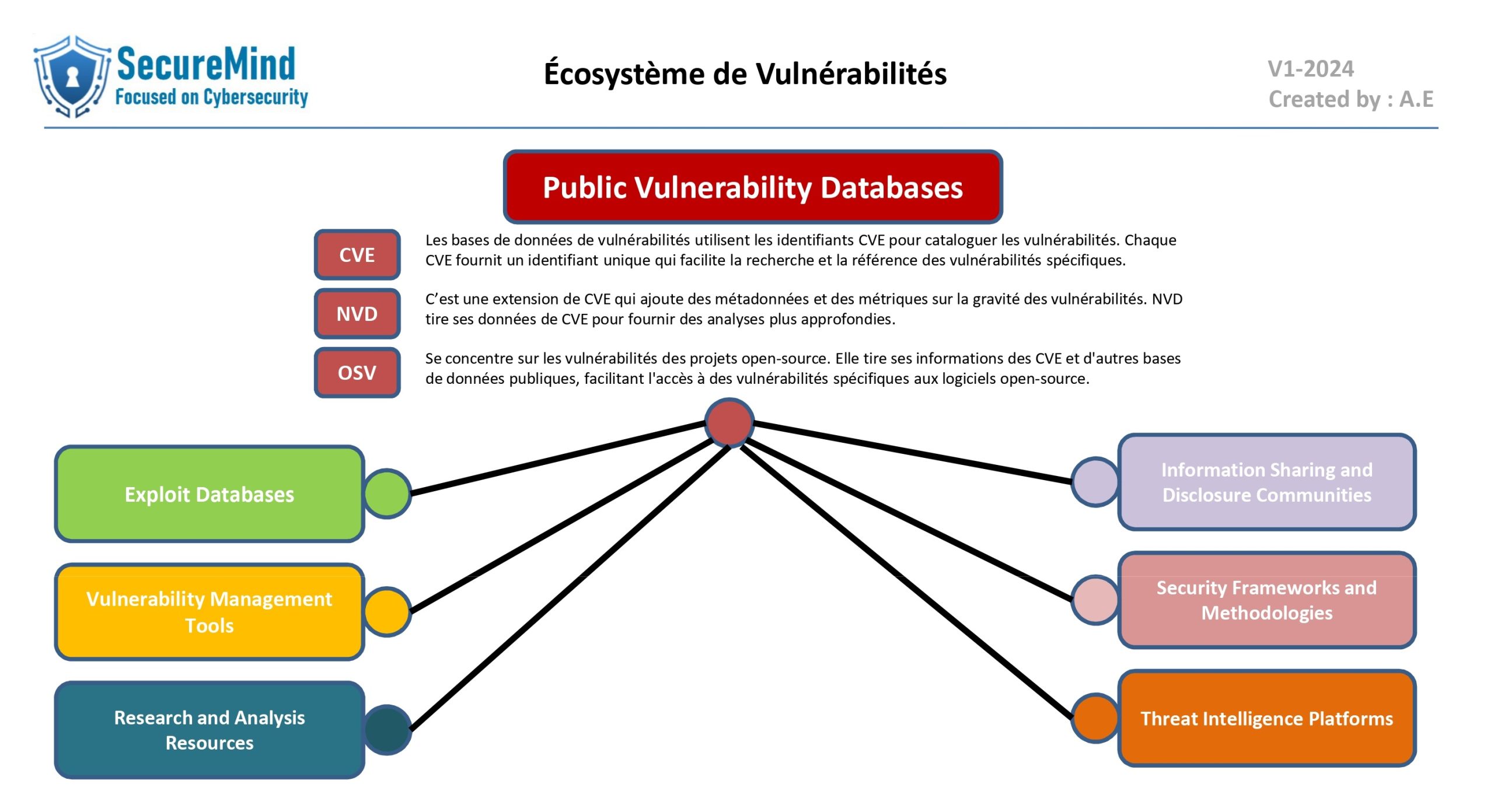

Les Public Vulnerability Databases agissent comme le noyau central car elles centralisent les données critiques sur les vulnérabilités, reliant ainsi tous les autres éléments de l'écosystème de cybersécurité. En utilisant ces bases comme référence, les professionnels de la sécurité peuvent prendre des décisions éclairées sur la gestion des risques et la protection de leurs systèmes.

Rôles et liens

Public Vulnerability Databases

Information Sharing and Disclosure Communities

Exploit Databases

Security Frameworks and Methodologies

Vulnerability Management Tools

Research and Analysis Resources

Threat Intelligence Platforms

Security Information and Event Management (SIEM)

Relation de l'écosystème des vulnérabilités avec les bases de données publiques de vulnérabilités

Voici une explication détaillée des liens entre les sept catégories de ressources en cybersécurité, mettant en évidence comment elles interagissent et se complètent :

Vulnérabilité